- Today

- Total

프로그래밍 농장

네트워크 설계 [ 접근통제 ] 본문

Firewall

- 네트워크와 네트워크 사이에 놓인다. ('일종의 벽') : 약간의 격리

- 네트워크상에 지나다니는 트래픽의 in/out의 정보를 분석 및, 필터링 / 통과 시켜줌 ( 서비스공간을 보호 )

- Network gateway와 co-located 되는것이 일반적 구성

- Network security의 첫번쨰 포인트

ex) -> 유무선 공유기 / windows의 window defender

방화벽의 흐름 : Access control -> Firewall -> Intration detection -> nw security attacks -> SSL/TLS

방화벽(Firewall)은 외부침입을 원천적으로 봉쇄한다는것이 아니라, 그 과정을 늦추고, 귀찮게 하는것이다.

- Checkpoint :

Firewall의 목적 : 1. 외부에서의 침입자들이 들어오는것을 막아줌 (외부에서부터 - 쉬움)

2. 정보유출을 막아줌 (내부에서의 - 어려움)

시스템 아키텍쳐로서 할수있는 솔루션

1. [제한적 접근]디바이스안에 물리적인 토큰(다른 시스템이 접근안되는)을 넣어서 줌 ( 접근성을 낮추고 보안성을 높힘 )

Common firewall features [ 방화벽의 공통적 특성 ]

1. 내부가 보이지 않게 해준다. (Best defense for ICMP based attacks) (ex. ping of death attack)

ping of death :

2. 내부 호스트로 가는 모든 프로세스들은 Firewall을 거쳐간다. (or Firewall을 통해 통신) [실제 세션이 두개가열림]

접근성을 높히면 -> 보안성이 떨어짐 / 보안성을 높히면 -> 접근성이 떨어짐

방화벽의 장점

- Protection for vulnerable services

- Controlled access to site systems (제한적 접근) -> ACL

- Concentrated security (중앙집중적 보안 관리)

- Enhanced Privacy

- Logging and statistics on network use, misuse [ 트래픽통계, 감지 ]

- Policy enforcement [ 보안정책시행 용이 ]

Controlled Access (제한적 접근)

ACL ( access control list ) / 특정노드만의 접근을 허용 . .

Concentrated security (중앙집중적 보안 관리)

모든 시스템에 보안작업을 설치하는것보다, Firewall을 통해 일괄적인 설치/및 보안수행을 가능 -> 훨신 저렴하다.

일정수준의 security level을 제공가능하다.

Enhanced Privacy

언제 작업했고, 그 작업의 내용. . 등 을 확인할수있다.

finger command : 얼마나 자주사용하는지, 실제 사용 유저인지->이를 통해 어떻게 공격을 할지 정보를 얻을수있다.

Logging and statistics on network use, misuse [ 트래픽통계, 감지 ]

Policy enforcement [ 보안 정책 실행 ]

방화벽의 단점

- 제한적 접근 ( Restricted Access ) : 유저가 원하는 서비스들이 전부 block될 수 있다. (ex. telnet, ftp, nfs, X window .. )

: 네트워크 topology가 firewallw 디자인에 안맞을수있다.

- 백도어 ( BackDoors ) : 방화벽은 절대 백도어를 막을수없다.

DMZ : 네트워크 간의 경계를 의미 : Firewall이 존재

Honeypot : 미끼(decoy): 위의 DMZ안에 미끼를 넣어둔다->외부공격이 실제 시스템인줄알고 공격->공격정보들을 수집

= 통계적 수집장치

Firewall을 사용하는 또다른 방식 : 'VPN'

Firewall의 종류

크게 4가지 카테고리로 나뉜다.

- Packet filter : (-> ACL) :

두가지 방식으로 이루어짐 : Stateless filtering ( UDP) : 이전 state에 대한 기록이 없고 , 재전송을 하지않음

: Stateful filterting (TCP ) : 이전의 state를 기록해서 flow / error control을 수행 , 재전송을 함 . / 세션에 대한 state를 관리함

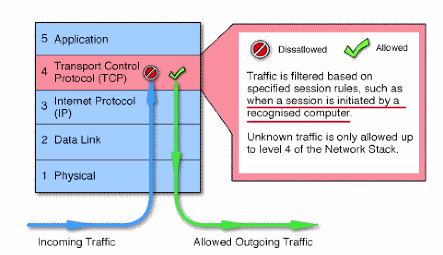

- Circuit level ( TCP 단계에서 수행 )

가장 보편적으로 사용되고 있는것이 TCP syn 공격(attack)이다. : 과도한 syn segment를 보냄 . .

- Application level

deep packet inspection이 필요하다. ( 매우 비싸고, 시스템자원을 많이 소비한다 : apply rules on the payloaad )

- Stateful multilayer

Example of Firewalls ( Home Users )

: 방화벽 : Home routers : come with built-in firewall / Generally simple packet filters

: Can block all incoming connections on all ports if desired

: Open connections as needed

: Dowmload files from outside using FTP : allow incoming connections on PORT 21 ( FTP가 만약 살아있다면, 이것만 건드려도 그안의 내용들을 패킷 스니핑 할수있다. )

Bastion Hosts ( 베스천 호스트 ) 와 honey pot의 차이

Bastion Hosts 의 경우, 미끼 x , firewall과 같이 적극적으로 제어하는 function에 참여해서 아주 강한 defense 매커니즘을 갖는다. ( strong )

honey pot : 외부에서 공격하려고 하는타겟을 유인하는 미끼 . ( virtual machine에 가까운 더미시스템 : 나를 지나간 악성, 및 정보들을 저장만 하는 목적 )

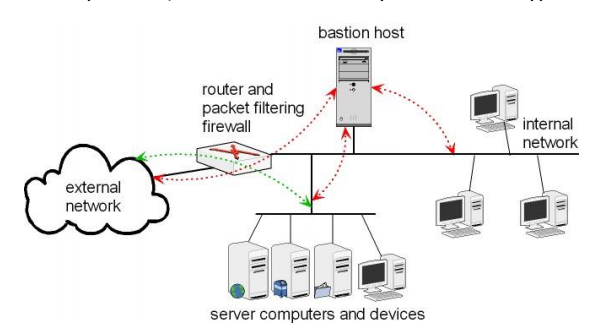

■ Single - Homed Bastion System

내부 네트워크의 2가지 영역

- 내부 영역 [Inner zone] : 외부에서 호스트에 연결할 수 없음.

- 외부 영역 [outer zone]: 인터넷에서 호스트 연결.

내부 영역의 호스트는 bastion 호스트와 PF 라우터에 의해 보호됨.

PF 라우터에 의해 보호되는 외부 영역의 서버.

PF 라우터가 손상되더라도 내부 네트워크에 대한 액세스를 차단한다.

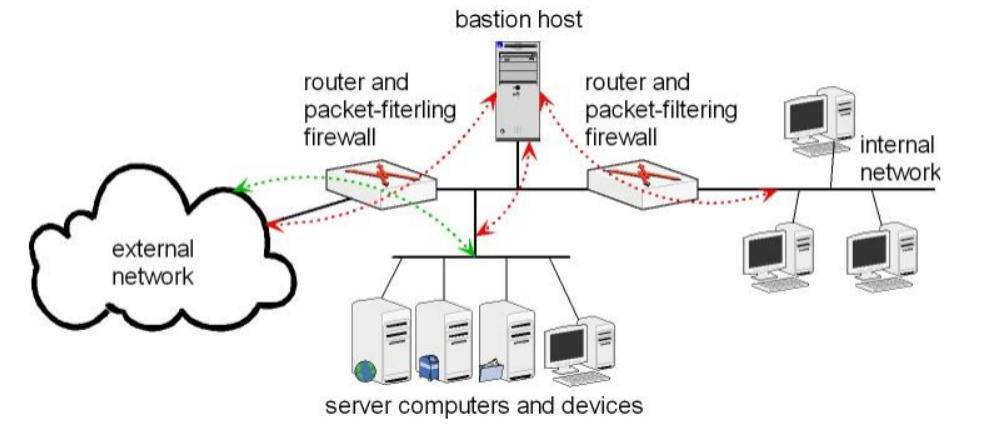

#Dual-Homed Bastion System

내부 네트워크의 두 영역:

- 내부 영역: 외부에서 호스트에 연결할 수 없습니다.

- 외부 영역: 인터넷에서 호스트에 연결할 수 있습니다.

- 내부 영역에 있는 호스트는 기본 호스트와 PF 라우터에 의해 모두 보호.

- PF 라우터로 보호되는 외부 영역의 서버

- PF 라우터가 비꼬인 경우에도 내부 네트워크에 대한 액세스를 방지.

#Screened Subnets

- 내부 네트워크를 위한 두 번째 PF 라우터와 짝을 이룬 SHBH 네트워크.

- 두 PF 라우터 사이의 영역을 스크리닝 서브넷이라고 함.

- 외부 호스트에서 내부 네트워크 구조를 숨김.

Illusion Control

Illusion of prevention

- 예방 기술: first line of defense

- 기술: 암호화, 식별, 인증, 액세스 제어, 보안 필터 등...

- 로컬 및 네트워크 리소스 보안

※ 문제점: 손실이 발생

착각을 일으키는 요인

- 제도상의 많은 보안법.

- 보안 시스템은 비싸다.

- 보안 시스템이 사용자에게 친숙하지 않음

- 안전한 시스템에 여전히 결함이 있음

- 내부 위협

- 해커의 기술과 도구가 향상됨

침입 통제 필요

Intrusion Prevention [침입 방지]: 시스템 리소스 보호.

Intrusion Detection [침입 탐지]: (2차 방어선) 침입 시도를 일반적인 시스템 사용과 구별(방어).

Intrusion Recovery [침입 복구]: 비용 효율적인 복구 모델.

Terminology 용어

Audit [감사]: 사용자/시스템 동작의 영향 또는 수집된 데이터를 조사하는 활동.

Profiling [프로파일링]: 사용자 또는 시스템을 검토하여 일반적으로 수행하는 작업을 결정합니다.

Outsider [외부인]: 시스템에 대한 접근 권한을 가진 사람

Outsider [내부자]: 시스템에 대한 액세스 권한이 없는 사람

Insider [침입]: 외부인과 내부자에 의한 오용

- Anomaly vs Misuse -

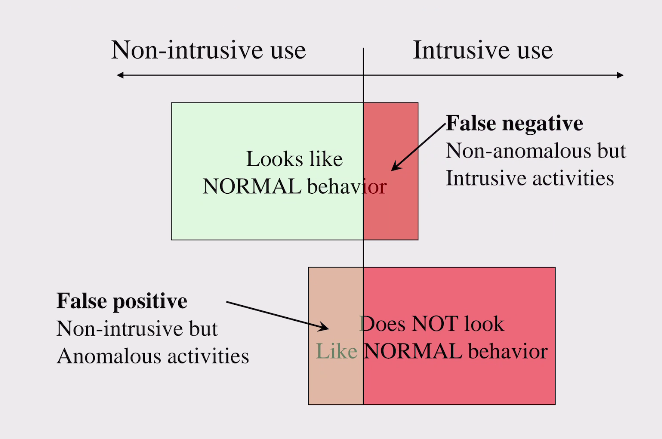

Anomaly [이상]: 비정상적인 행동을 감지한것 ( Whitelist based ) ( violates ) : 비정상적인 행동감지 기준 : 정상적인 패턴에서 벗어나는 모든것들 ..

Misuse [오용]: 보안 정책을 위반하는 활동 (Blacklist based ) : 위반하는 모든것들을 기준으로 판단

침입 단계 ( Phase of Intrusion )

- Intelligence gathering : 정보수집 ( 공격대상에 관련된 . . 트래픽의 양, ip주소 등 .. )

- Planning : 어떻게 공략할건지 plan을 세움

- Attack : 실행에옮김 ( 공격 )

- Hiding : 자신의 흔적( tracks)를 지움

- Future attacks : 이후 추가적인 공격을 위한 백도어를 설치

시간 단위의 침입 탐지

- 실시간 침입 탐지 ( Real-time intrusion detection )

이점:

초기 단계에서 침입을 탐지할 수 있다 피해를 제한할 수 있다

단점:

시스템 성능을 저하시킬 수 있음

처리 속도와 정확성 사이에서 절충하다.

부분 공격을 탐지하기 어렵다.

감사 데이터

IDS

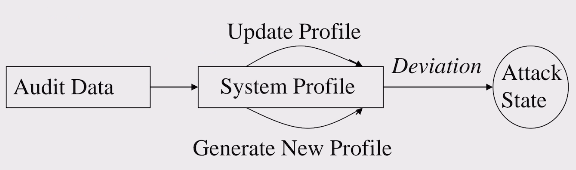

□ Profiles based IDS

통계 기법

이용자료 수집 및 통계 분석

Anomaly/Misuse 기반 탐지에 적합하다

- Anomaly based: 정상 동작에 대한 표준이다. 편차가 감지될 경우 경고!

- Misyuse based: 식별된 공격 단계가 감지될 경우 경고!

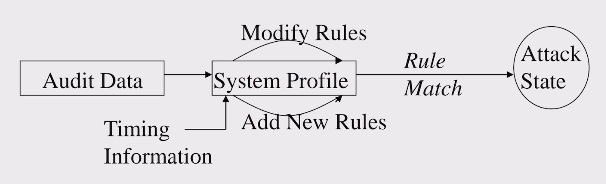

□ Rules based IDS

- 규칙 기반 기술:

정상적인 동작 또는 알려진 공격을 설명하는 규칙 정의

Anomaly based/Misuse based 탐지 모두에 좋다.

- Anomaly based: 이전 사용에서 벗어난 점을 찾음.

- Misuse based: 알려진 공격을 나타내는 규칙을 정의함

□ Anomaly Detection Techniques

Need:

- 모니터링할 기능 선택

- false-positives 및 false-negatives를 위한 양호한 임계값 수준

- 시스템 프로파일 메트릭스를 추적하고 업데이트하는 효율적인 방법

□ Misuse Detection Techniques

- 전문가 시스템 (시험출제) expert systems

- 모델 기반 추리 model bases reasoning

- 상태 전이 분석 state transition analysis

- 중립적 네트워크 neutral network

Types of Intrusion Detection

1. Misuse based detection

유해한 활동의 "알려진 패턴"을 찾는다.

Adv.

- 낮은 경보 속도:

- Misuse based는 매우 정확하다.

- 처리속도: 발견된 규칙과 미리 정해진 규칙만 비교하기 때문에 빠르다.

2. Anomaly based detection

□ Hybrid Misuse / Anomaly Detection

Anomaly & Misuse 탐지가 함께 접근.

ex:

- 핵을 이용한 브라우징은 오남용이 아니라 변칙적일 수 있다.

- 중요한 파일에 액세스하는 관리자가 비정상적이지는 않지만 잘못 사용될 수 있음.

Immune System Based ID

1. intrusion을 detection한다. -> 방어기저 시스템을 발동 ( 퍼포먼스에 영향을 주며, 실제 리소스의 사양이 높다. )

multi layer protection을 제공한다.

Doorknob Rattling

- 시스템에서 감사할 수 있는 활동에 대한 공격 (ex: 암호 추측)

- 시도 횟수가 임계값보다 낮음

- 공격이 지속된다

- 모든 대상 포함

- 접근성 확보

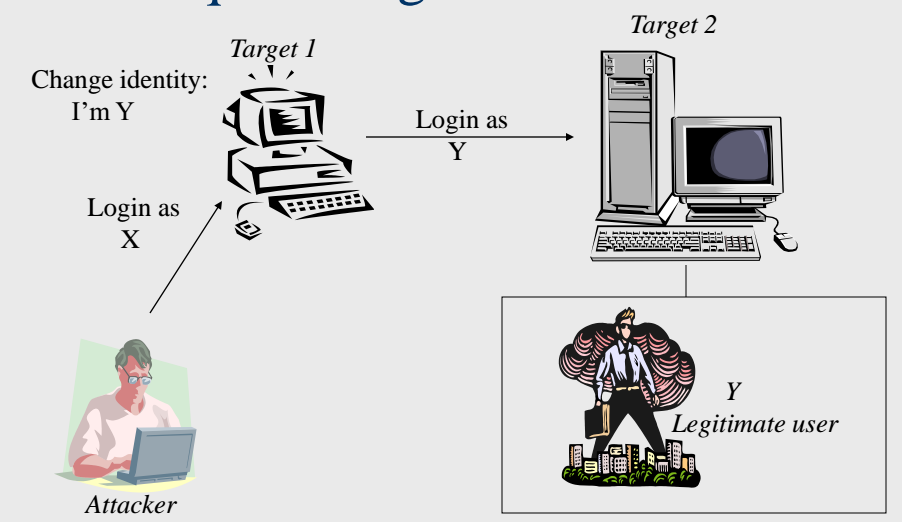

□ Masquerading

접근할떄는 X로 접근후, 실제 시스템에는 다른 시스템에 또 접근하기 위하여 Y로 접근.,

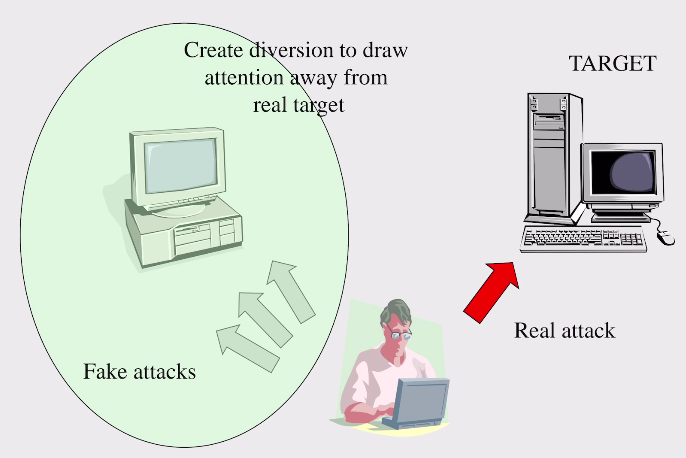

□ Diversionary Attacks (회피공격 : 시야분산 )

실제로 공격하려는 시스템에 먼저하지않고 FAKE ATTACK를 다른 시스템에 날려서 자원을 돌릴떄 , 오리지널 시스템을 공격하는 방식

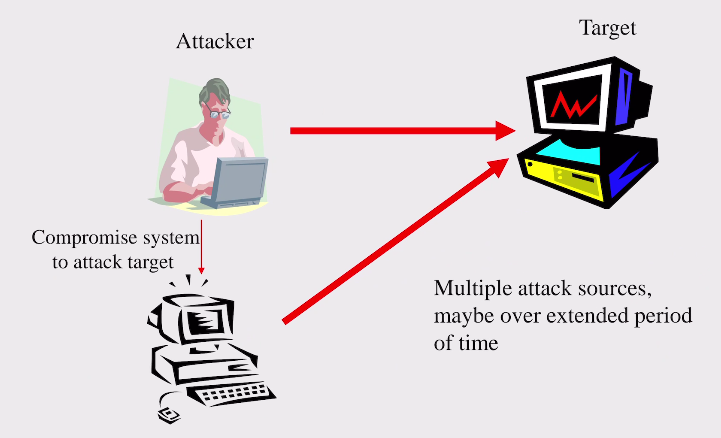

□ Coordinated Attacks

- 여러 시스템을 좀비pc로 만들어 협동공격을 진행한다.

□ Chaining

개인정보보호법(개인정보, 계좌) 등이 높은 나라의 서버를 이용해 공격을 진행한다.

> 스위스 같은 경우 개인정보보호법이 매우 강력하기 때문에 정보를 주지 않기 때문

Intrusion Recovery

- - 침입(침투) 복구

- 침입으로 인한 추가 손실을 방지하기 위한 조치

- 침입을 중지하고 재발로부터 보호하다.

기초한 재건법.

침입 기간

영향 기간 중 합법적인 사용자에 의해 변경됨

정기 백업, 영향을 받는 구성 요소에 대한 감사 추적 기반 탐지, 세매닉 기반 복구, 복구를 위한 최소 롤백

'TCP-IP 프로토콜' 카테고리의 다른 글

| 네트워크 설계 [사용자 인증] (0) | 2021.10.28 |

|---|---|

| Cryptography - Symmetric key Encryption 2 [ 네트워크 보안 ] (0) | 2021.10.14 |

| Cryptography - Symmetric key Encryption [ 네트워크 보안 ] (0) | 2021.10.09 |

| Cryptography - Symmetric key [ 네트워크 보안 ] (0) | 2021.10.07 |

| CIA Triad [ 네트워크 보안 ] (0) | 2021.10.07 |